NanoLocker có thể bị bẻ khóa, nhưng chỉ trong một số điều kiện nhất định

vì một nhà nghiên cứu bảo mật máy tính đã tìm ra lỗ hổng trong cách vận hành của ransomware và đã tạo ra file giải mã dựa vào đó.

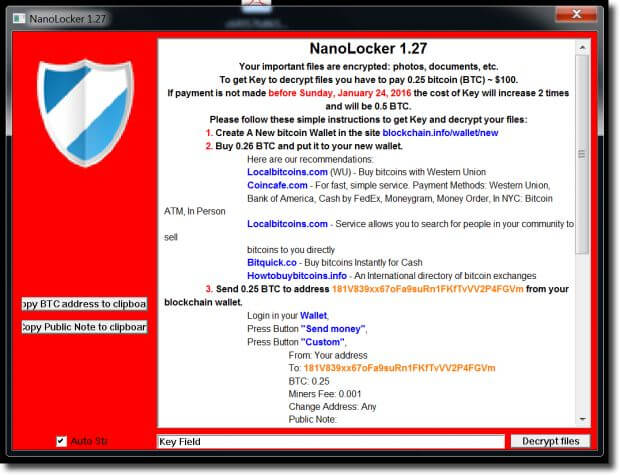

NanoLocker là một loại ransomware, bị phát hiện lần đầu bởi Symantec vào 12 tháng 1 năm 2016. Không có gì đặc biệt trong cách vận hành của nó nhưng một số lỗ hổng của nó trong quá trình mã hóa có thể giúp cho nạn nhân khôi phục lại file.

Một nhà nghiên cứu người Canada (@cyberclues) đã tìm ra điều đó cũng là người đã tìm ra mối liên hệ giữa NanoLocker và các phiên bản cũ hơn là TeslaCrypt và AlphaCrypt.

Lỗi trong cách vận hành của NanoLocker

Theo như những gì anh ấy viết trên blog, NanoLocker mã hóa bằng khóa AES-256, được lưu trữ trong file cấu hình cho tới khi quá trình mã hóa kết thúc. Sau đó, khóa sẽ bị xóa khỏi file cấu hình, và khóa đó lại bị mã hóa bởi khóa RSA và sẽ vĩnh viễn mất đi trừ khi nạn nhân trả tiền.

Anh ấy đã nhận thấy quá trình mã hóa trải qua 3 giai đoạn được kí hiệu là 1, 2, 3 và được viết trong file cấu hình.

Sau giai đoạn thứ 3 kết thúc tức là việc mã hóa đã thành công và khóa AES đã bị mất, anh ấy đã tìm ra 2 bước đầu là kiến tạo ransomware và bắt đầu quá trình mã hóa.

Trong hai giai đoạn đầu tiên, khóa AES vẫn còn đang được lưu trữ trong file cấu hình để cho malware có thể lấy và sử dụng khóa bất kì lúc nào để phục vụ cho việc mã hóa.

Khởi động lại máy tính ngay từ khi bị nhiễm có thể chống lại ransomware

Việc nạn nhân bắt đầu tìm file cấu hình trong khi ransomware bắt đầu mã hóa là gần như không thể, và để sau đó ransomware sẽ copy file đó sang một vị trí khác trước khi mã hóa chính khóa mã hóa AES bởi khóa RSA.

Nếu người dùng thấy máy mình hoạt động chậm bất thường hay là có quá trình mã hóa đáng ngờ nào đó trên CPU thì người dùng nên khởi động lại máy tính hoặc cho máy tính vào sleep mode, lúc này ransomware sẽ ngừng lại (thường là vào giai đoạn 2).

Lúc đó, ransomware có thể đã mã hóa một vài file và để giải mã thì người dùng có thể dùng file download tại GitHub (mã nguồn), hoặc từ Google Drive (đã được biên dịch).

Chuẩn bị thời gian để giải mã từng file một

Việc làm đầu tiên bạn cần làm là vào file cài đặt và nó thường trong : %LOCALAPPDATA%\\lansrv.ini

Bây giờ bạn mở Windows command prompt, tìm file giải mã, copy file giải mã vào cùng một file (?) và khởi động quá trình giải mã bằng lệnh </>CODE.

Nếu như file cài đặt vẫn đang trong hai giai đoạn đầu, thì file giải mã sẽ lấy khóa AES ra và dùng chính khóa đó để giải mã, lấy lại dữ liệu đã bị mã hóa.

Hiển nhiên cách này có giới hạn của nó. Với những người mới dùng máy tính, bạn phải rất may mắn nếu vô tình dừng lại quá trình mã hóa bởi khởi động lại máy hoặc đưa nó vào sleep mode.

Thứ hai, bạn chỉ có thể giải mã từng file một. Nếu ransomware đã mã hóa khoảng vài nghìn file thì bạn sẽ tốn rất nhiều thời gian để giải mã. Hoặc nếu không, bạn có thể nhờ ai đó tạo ra một file batch để tự động hóa quá trình và chia sẻ cho mọi người khác.